A. Apa itu komputasi awan (Cloud Computing)

Untuk memberikan ilustrasi mengenai komputasi awan, sebaiknya dimulai dengan penjelasan dari struktur komputer tradisional.

Sistem komputer tradisional umumnya terbagi menjadi 3 lapisan :

- Fisik / Infrastuktur (motherboard, CPU, memory, dll)

- Sistem Operasi / Platform (Linux, Unix, Windows, dll)

- Software / Aplikasi (Open Office, Microsoft Word, Adobe Reader, Firefox dll)

Perbedaan lapisan kedua dan ketiga adalah

lapisan kedua menyediakan sebuah metode atau cara sehingga lapisan

ketiga dapat berkomunikasi dengan efektif dengan lapisan pertama. Setiap

hardware mempunyai metode akses yang berbeda, tanpa adanya OS,

developer software akan terpaksa membuat versi dari programnya sebanyak

jumlah hardware dimana softwarenya akan berjalan. Misal rutin dari

prosessor intel akan berbeda dengan AMD sehingga tanpa OS, developer

terpaksa membuat dua aplikasi (satu berjalan di intel dan lainnya AMD).

Pada cloud computing, lapisannya menjadi sebagai berikut :

-

Fisik / Infrastuktur : Sama seperti

tradisional, tetapi disediakan oleh pihak ketiga. (Beberapa sumber akan

mengatakan sistem operasi termasuk pada lapisan fisik)

-

Sistem Operasi / Platform : pada

komputasi awan lapisan ini menyediakan lingkungan untuk membuat dan

deploy software dengan mudah melalui browser (membutuhkan lebih sedikit

kemampuan programming). Aplikasi diakses melalui internet

-

Software / Aplikasi : vendor menyediakan aplikasi bersifat web based yang siap pakai

Ilustrasi dari Cloud Computing

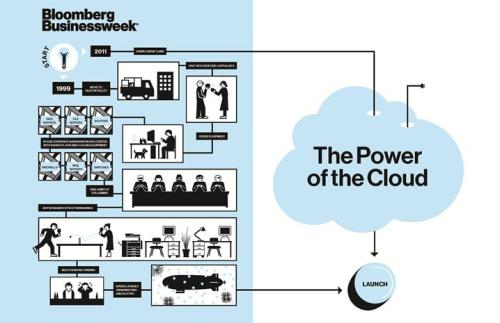

Majalah business bulan Maret 2011 ada

memberikan ulasan tentang komputasi awan yang menurut Saya ilustrasinya

sangat menarik. Digambar bawah (yang diambil dari majalah businessweek

edisi Maret 2011 – Awan yang Perkasa) terlihat betapa sederhananya

proses dari komputasi awan :

B. Definisi dari Komputasi Awan

NIST memberikan definisi dari komputasi awan sebagai berikut (draft) :

Cloud computing is a

model for enabling convenient, on-demand network access to a shared

pool of configurable computing resources (eg networks, servers, storage,

applications, and services) that can be rapidly provisioned and

released with minimal management effort or service provider interaction.

This cloud model promotes availability and is composed of five

essential characteristics, three service models, and four deployment

models.

Komputasi awan

adalah sebuah model untuk menyediakan akses network yang cocok dan

sesuai kebutuhan pada sebuah kumpulan (pool) dari sumber daya komputasi

yang dapat dikonfigurasi (contoh : jaringan, servers, tempat penyimpanan

data, aplikasi, dan services) yang dapat dengan cepat dibuat dan

dilepas dengan pengaturan yang sedikit atau interaksi dengan penyedia

jasa yang sangat kecil. Model awan ini memberikan ketersediaan sistem

yang lebih tinggi dan terdiri dari lima karakteristik penting, tiga

service model, dan empat deployment model.

(gambar diambil dari draft cloud NIST)

Karakteristik Penting:

-

On Demand Self Service :

konsumen dapat langsung masuk dan mengakses sumber daya computing

tambahan secara langsung tanpa membutuhkan interaksi yang banyak dengan

vendor

-

Broad Network Access :

Dikarenakan berjalan pada internet maka dapat diakses secara luas selama

tersedia koneksi internet. Dalam beberapa kasus dapat diakses oleh thin

client dan mobile

-

Resource Pooling : Konsumen

menggunakan sumber daya komputing yang sama dengan konsumen lainnya

tetapi dibatasi . Sumber daya ini dapat dialokasi dengan mudah

-

Rapid Elasticity : Memungkinkan perubahan kapasitas (naik atau turun) yang cepat sesuai dengan kebutuhan konsumen

-

Resource Pooling : konsumen

berbagi sumber daya komputasi yang besar dengan konsumen lainnya. Sumber

daya ini dapat direlokasi dengan mudah dimanapun.

-

Measured Service : terdapat metode untuk melacak resource yang digunakan oleh satu konsumen untuk pembayaran (metered billing)

Tiga service model :

-

Software as a Service (SaaS)

Model ini memberikan user sebuah aplikasi

bisnis yang diakses melalui web. Umumnya user melakukan sewa aplikasi

sehingga dapat mengakses fitur-fitur yang ada, user juga dapat membayar

biaya tambahan untuk mengakses kapasitas / fitur yang lebih banyak.

Dengan naiknya teknologi web seperti AJAX, memungkinkan web memiliki

tingkat user experience yang mendekati desktop application.

Contoh model seperti ini sudah banyak :

-

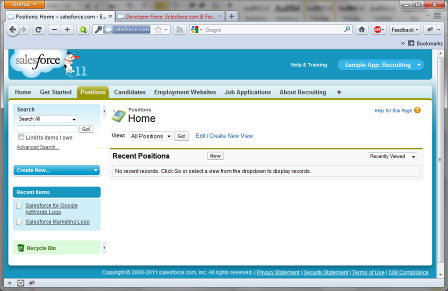

salesforce : Customer Relationship Management

-

Yahoo : Email

-

Google : Email, Google Doc

-

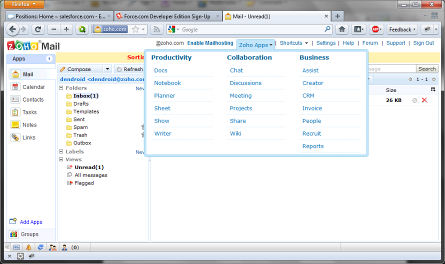

Zoho : Collaboration Application

(Contoh SaaS SalesForce, dimana disini ditampilkan program recruitment-nya)

(Contoh SaaS ZOHO dimana ditampilkan daftar aplikasinya)

-

Platform as a Service (PaaS)

Disini, konsumen diberikan sebuah

platform untuk pengembangan sampai implementasi sistem. Konsumen harus

untuk membuat dan mengimplementasikan sistemnya sendiri. Umumnya tools

untuk development disediakan dalam bentuk web application.

PaaS umumnya memiliki fitur sebagai berikut :

-

Development tools berbasis browser internet

-

Skalabilitas, access control, security, dan web service tersedia

-

Integrasi yang mudah dengan aplikasi lain selama pada platform yang sama

-

Tersedia connector untuk terhubung dengan sistem lain diluar komputasi awan

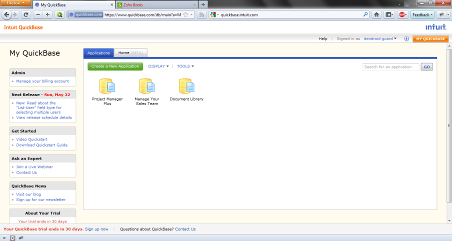

(Contoh PaaS adalah QuickBase dimana kita dapat membuat applikasi)

(Tetapi terkadang vendor PaaS juga memberikan fasilitas SaaS seperti yang terlihat diatas)

-

Infrastructure as a Service (IaaS)

Model ini hanya memberikan user aspek

dasar dari computing seperti jaringan, storage, prosessor untuk

computing. Infrastruktur komputasi awan sangat bergantung pada virtualisasi. Untuk virtualisasi akan dijelaskan nanti pada bagian bawah.

IaaS umumnya memiliki fitur:

-

memiliki pilihan virtual machine yang

beragam, baik yang sama sekali kosong, memiliki OS preinstalled, bahka

telah memiliki beberapa office productivity tools terinstall

-

kemampuan untuk meningkatkan atau menurunkan kemampuan computing baik secara manual atau otomatis (optimization)

-

terdapat tools untuk memproses banyak data ataupun memproses aplikasi dengan perhitungan yang rumit

-

dapat menyimpan data pada beberapa lokasi geografis fisik (memudahkan download)

Empat Deployment Model:

-

Public Cloud

Ini adalah cloud sesungguhnya, dimana

vendor menyediakan jasanya secara umum dan perusahaan memakai bersama

dengan perusahaan lain. Pemakai cloud tidak akan tahu siapa saja yang

berbagi resource dengan mereka.

-

Community Cloud

Pemakai-pemakai cloud masih dalam satu

group, dapat disediakan oleh pihak ketiga atau orang dalam. Umumnya

metode ini dipakai jika seluruh pihak dalam satu group tersebut

menginginkan control yang lebih tinggi, terutama berhubungan dengan

compliance & security. Pemakai cloud menyadari siapa saja yang

menggunakan cloud karena masih dalam satu group.

-

Private Cloud

Model ini banyak diperdebatkan karena

pada dasarnya perusahaan masih harus melakukan maintain sendiri pada

infrastrukturnya, sehingga benefit cloud menjadi berkurang. Pada private

cloud, resource di-pool dan dibagi-bagikan sesuai kebutuhan.

-

Hybrid Cloud

Model ini menggabungkan public cloud

dengan private atau model tradisional. Disini perusahaan berupaya untuk

memanfaatkan keuntungan cloud tetapi tetap menyimpan data yang sangat

penting dalam server internal mereka (pertimbangan keamanan dan

compliance)

Ketika definisi komputasi awan menjadi tidak jelas:

Beberapa komponen dari komputasi awan

sebenarnya telah lama ada, contohnya salesforce.com telah lama menjadi

SaaS bahkan sebelum istilah marketing baru “Cloud Computing” muncul. Teknologi virtualisasi memungkinkan abtraksi pada level hardware hingga istilah “Cloud Computing” muncul.

Sampai saat ini (apr 2011) definisi dari

komputasi awan masih belum diformalkan sehingga masih banyak perdebatan.

Dengan setiap vendor mengimplementasi teknologinya sendiri-sendiri,

menyebabkan munculnya beberapa inisiatif untuk melakukan standaridasi

agar sistem komputasi awan dari tiap vendor dapat berkomunikasi.

Ada beberapa hal yang menyebabkan sesuatu tidak dapat dikatakan sebagai komputasi awan:

-

Menyewa satu server dedicated hanya untuk satu tugas (hosting web bukan komputasi awan!)

-

Membuat virtualisasi satu server fisik

sehingga bisa menjadi beberapa server logical. Nope, hanya karena

terinstall teknologi virtualisasi saja tidak menjamin kata komputasi

awan bisa dipakai. Kecuali : konsumen bisa membuat dan menghancurkan

server sendiri tanpa perlu interaksi dengan vendor.

-

Koneksi ke server kantor dengan teknologi VPN….ini disebut remote computing tetapi bukan komputasi awan

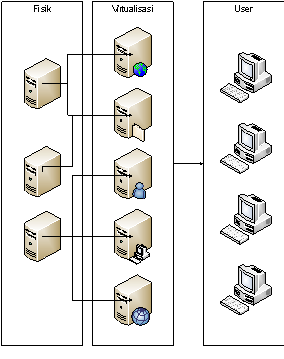

C. Teknologi Virtualisasi

Komputasi awan tersedia berkat adanya

teknologi virtualisasi yang mendukung abtraksi hardware. Untuk lebih

jelasnya lihat gambar dibawah:

Pada model tradisional, satu server bertugas untuk satu kegiatan:

Tetapi ada 2 masalah untuk model diatas :

- Jika user yang mengakses server semakin banyak, terpaksa diganti

dengan yang lebih kuat. Proses migrasi server lama ke server baru

mengakibatkan downtime.

-

Masalah kedua adalah server

underutilization, umumnya server hanya mencapai 100% utilization pada

kondisi tertentu. Pada hari lainnya bahkan hanya mencapai 15% sisanya

sebenarnya adalah pemborosan. Terkadang underutilization sengaja

diadakan agar jika terjadi lonjakan permintaan dimasa depan dapat

ditangani oleh server sekarang.

Dengan teknologi virtualisasi, masalah

diatas bisa ditutup dengan cara membuat abstraksi dari infrastruktur

dibawahnya. Pada gambar dibawah terlihat ada dua keuntungan :

-

satu server fisik dapat menjadi beberapa server logical sehingga resource yang underutilized berkurang (penghematan biaya)

-

satu server logical dapat dilayani

lebih dari satu server fisik (jika server tersebut heavy load).

Keuntungannya adalah kenaikan kapasitas dapat bertahap sesuai kebutuhan

dan adanya kemungkinan mirroring. (membeli kapasitas sesuai kebutuhan).

Client mengetahui bahwa ada 5 server, tetapi secara fisik sebenarnya cuma ada 3 server.

Sebagai catatan akhir, selama mendalami

tentang komputasi awan, kalian akan sering menemui istilah HYPERVISOR.

Pengertian Hypervisor adalah sebuah teknik virtualisasi hardware yang

membuat beberapa operating system bisa berjalan dalam satu mesin. (

http://en.wikipedia.org/wiki/hypervisor)

D. Keuntungan Komputasi Awan

Keuntungan yang diberikan oleh komputasi awan (terutama public cloud) adalah :

-

Keuntungan sisi finansial

-

Membayar sesuai kapasitas yang

digunakan: mengurangi over/under utilized. Untuk perusahaan kelas besar,

penghematan biaya mungkin kurang terjadi secara jangka panjang karena

mereka mempunyai skala ekonomi sendiri, tetapi untuk perusahaan

kecil/menengah atau riset penghematan biaya menjadi jelas

-

Biaya operasi: tidak ada lagi capital

expenditure, seluruhnya menjadi operating expenditure karena sifatnya

adalah penyewaan bukan pembelian

-

Penghematan biaya manajemen, vendor

yang melakukan maintain dari infrastruktur (pembelian, maintenance, etc)

, perusahaan dapat membebaskan resource mereka untuk kegiatan lainnya

-

Keuntungan sisi teknologi

-

Kapasitas IT dapat disesuaikan dengan

cepat, termasuk pengembangan aplikasi tanpa perlu khawatir masalah

infrastruktur (OS, firewall, etc), mendapatkan akses pada sumber daya

computing yang besar untuk kebutuhan sementara (misal research)

-

Dapat diakses dari mana saja selama ada web browser dan internet (bahkan dari mobile phone)

-

Masa depan teknologi, model SaaS

otomatis akan mengupgrade / mengupdate software mereka jika ada patch

baru. Tidak perlu memikirkan masalah hardware yang sudah usang (IaaS),

vendor yang akan bertanggung jawab.

-

Keuntungan sisi operasional

-

Fokus pada aspek utama bisnis : dengan

diterapkannya komputasi awan, beberapa tugas terutama yang berhubungan

dengan infrastruktur telah ditangani oleh vendor. Pembelian,

konfigurasi, maintain, support, dan kegiatan lainnya akan dialihkan ke

vendor

-

Mobilitas, aplikasi dapat diakses dari mana saja selama terdapat koneksi internet termasuk diakses dari mobile/smart phone.

-

Dapat berkolaborasi dan bekerja pada dokumen yang sama (sharing document)

-

Dapat menghindari disimpannya data pada komputer (data disimpan pada cloud)

-

Pembuatan dan deployment aplikasi yang cepat dengan web based development tools

-

Menyewa server sementara untuk melakukan perhitungan data yang banyak atau untuk riset

-

Keuntungan sisi keamanan

-

Migrasi data publik ke server cloud memungkinkan pemisahan dengan data sensitif

-

Karena berada pada satu platform, audit pada komputasi awan menjadi lebih mudah

-

Disaster Recovery menjadi tanggung jawab vendor

-

Umumnya vendor telah memiliki sistem untuk fault tolerance

-

Keamanan cloud menjadi tanggung jawab vendor

-

Keuntungan sisi lingkungan

-

Karena adanya berbagi resources, utilisasi server akan meningkat sehingga menghemat kebutuhan listrik

-

Mengurangi kebutuhan untuk bepergian ke kantor

E. Resiko Komputasi Awan

Dengan diterapkannya komputasi awan,

beberapa faktor keamanan harus menjadi perhatian serius terutama

dikarenakan komputasi awan bergantung pada teknologi internet yang

terbuka. Perusahaan harus menerapkan prosedur dengan ketat mengenai

keamanan komputer.

Resiko dari sisi organisasi berupa:

-

Vendor Lock In, standarisasi komputasi

awan masih dalam tahap awal sehingga setiap vendor mempunyai teknologi

sendiri-sendiri. Jumlah vendor masih belum banyak dan transparansi dari

penggunaan tidak jelas.

-

Loss of Governance, Konsumen memberikan

banyak kendali pada vendor. Kebijakan keamanan vendor mungkin berbeda

dengan konsumen. Jika vendor melakukan sub kontrak, vendor subkontrak

belum tentu menerapkan tingkat keamanan yang sama.

-

Compliance, jika konsumen diharuskan

untuk memiliki SOX / PCI compliance, vendor komputasi awan belum tentu

comply dengan standard yang sama.

-

Aktivitas konsumen lain yang

mengganggu, konsumen lain dapat menggunakan sumber daya komputasi

terlalu tinggi sehingga menggangu konsumen lain. Parahnya jika konsumen

lain melakukan aktivitas kriminal yang merusak reputasi vendor dan

konsumen lainnya.

-

Vendor keluar dari usaha, vendor dapat saja bangkrut atau mengalami masalah internal yang menyebabkan turunnya tingkat service.

-

Akusisi vendor oleh pihak lain, akusisi menyebabkan perubahan arah strategi yang belum tentu menguntungkan semua konsumen.

-

Kegagalan rantai supply, jika vendor

melakukan outsource beberapa fungsi kritis, resiko kegagalan rantai

supply meningkat. Jika salah satu pihak oursourcing gagal memberikan

service-nya, seluruh sistem dikhawatirkan akan terkena penurunan service

level.

Resiko dari sisi teknis berupa:

-

Vendor kehabisan sumber daya komputasi sehingga konsumen tidak dapat meningkatkan kapasitasnya

-

Kegagalan isolasi, konsumen bisa

mempengaruhi konsumen lainnya. Jika hacker berhasil menembus salah satu

sistem konsumen, dikhawatirkan hacker akan mendapatkan akses ke sistem

komputasi konsumen lain.

-

Malicious insider dari vendor, karyawan vendor mempunyai akses yang sangat luas, dikhawatirkan terjadi penyalahgunaan previleged users untuk mendapatkan keuntungan pribadi

-

Keamanan dari Cloud Management

Interface (interface dimana konsumen / vendor dapat mengatur konfigurasi

komputasi awan). Dikarenakan interface umumnya dapat diakses dari

internet, maka resiko menjadi meningkat.

-

Sniffing / Intercepting Data in

Transit, data dapat disadap selama dalam perjalanan ke server / client

yang berakibat bocornya data yang penting

-

Penghapusan data yang tidak aman /

tidak efektif, saat perintah delete diberikan pada komputasi awan, ada

kemungkinan data yang dihapus (virtual machine / configuration / file)

masih dapat dipulihkan

-

Ddos (distributed denial of service), jika sistem cloud jatuh karena serangan ini, seluruh konsumen mengalami downtime sistem

-

Economic Denial of Service, mirip

diatas tapi tujuannya untuk menghabiskan sumber daya ekonomis. Misalkan

jika pembayaran cloud adalah berdasarkan kilobyte transmisi, maka

penyerang akan mengirimkan banyak transmisi untuk membuat tagihan

konsumen membengkak

-

Kehilangan key enkripsi

-

Salah satu penyerang menyewa fasilitas

atau menyusupi sebuah komputasi awan untuk melakukan scan. (umumnya

penyerang baru melakukan tahap awal hacking : mengumpulkan informasi)

-

Serangan pada service engine karena

engine ini merupakan platform dasar dimana aplikasi / platform /

infrastructure berjalan diatasnya, sehingga bisa mengakses seluruh

sistem komputasi awan. Contohnya adalah hypervisor yang mengatur virtual

machine.

-

Konflik antara prosedur keamanan

konsumen dan vendor. Konsumen mungkin disyaratkan untuk comply pada

peraturan seperti SOX tetapi vendor belum comply (bahkan mungkin tidak

ingin comply karena biaya implementasinya)

Resiko dari sisi legal berupa:

-

Vendor Subpoena & E-Discovery,

terdapat kemungkinan barang bukti (jika terdapat tindakan kriminal)

sudah untuk diambil atau dijaga.

-

Daerah hukum, data dapat disimpan pada

negara lain atau lebih dari satu negara. Setiap negara mempunyai

peraturan yang berbeda sehingga beresiko menimbulkan konflik atau

kurangnya aturan hukum

-

Resiko bocornya data, konsumen dari

komputasi awan dapat tidak mempunyai akses untuk mengecek apakah data

mereka telah dilindungi dengan memadai oleh vendor. Terdapat juga resiko

vendor tidak mengetahui telah terjadi kebocoran data atau tidak

memberitahukan konsumen bahwa data telah bocor.

-

Resiko lisensi, ada kemungkinan lisensi

dari vendor tidak memadai untuk melindungi konsumennya atau cenderung

merugikan konsumennya.

F. Sumber

-

NIST Publication of Cloud Computing – Computer Security Division, 2009

-

European

Network and Information Security Agency, Cloud Computing – Benefit,

Risk, and Recommendation for Information Security, 2009

-

William, Mark. A Quick Start Guide to Cloud Computing – Moving Your Business to Cloud, 2010

-

en.wikipedia.org/wiki/hypervisor (retrieved on 06 May 2011)

-

Businessweek, Awan yang Perkasa, Mar 2011

G. Disclaimer

-

Informasi pada artikel ini tidak dijamin 100% lengkap dan akurat, dapat berubah sesuai perkembangan

-

Penggunaan informasi pada artikel ini menjadi tanggung jawab pihak pengguna

-

Artikel ini merupakan artikel lepas dan bukan merupakan publikasi formal

-

Author tidak bertanggung jawab pada apapun yang terjadi pada penggunaan informasi artikel ini

-

Artikel

ini tidak ditujukan untuk mempromosikan sebuah vendor ataupun

mempromosikan bahwa cloud computing adalah satu-satu-nya masa depan

-

Artikel ini hanya boleh dicopy jika sumber data dimana artikel ini dibuat juga di quote (lihat bagian “SUMBER”)

http://pandarion.wordpress.com/2011/05/08/komputasi-awan-cloud-computing/

Most

internet users cannot tell the difference between web hosting and cloud

computing. These two terms are similar but their differences have not

always been clear.

Most

internet users cannot tell the difference between web hosting and cloud

computing. These two terms are similar but their differences have not

always been clear.